ChatGPT生态系统存在多个安全漏洞,可能导致第三方网站账户及敏感数据遭到访问

Salt Labs研究发现,对于渴望获取非授权访问权限的黑客而言,OpenAI ChatGPT的第三方插件可能是一种新的攻击面。在对ChatGPT生态系统的研究中发现的漏洞可能允许攻击者在未经用户同意的情况下安装恶意插件,从而窃取敏感数据、接管GitHub等第三方网站帐户。

在早期版本中,ChatGPT只能有效回答与其原始训练数据集(只包含2021年之前的数据)有关的问题,而ChatGPT插件则是设计用于突破此限制的工具,从而允许访问最新信息、执行计算或访问第三方服务。这些服务可以是从简单的互联网搜索到特定服务(如GitHub、Google Drive、Saleforce等)的任何内容。这使得ChatGPT功能更加强大,可以在各种平台上运行,并提供更多互动和高效的体验。

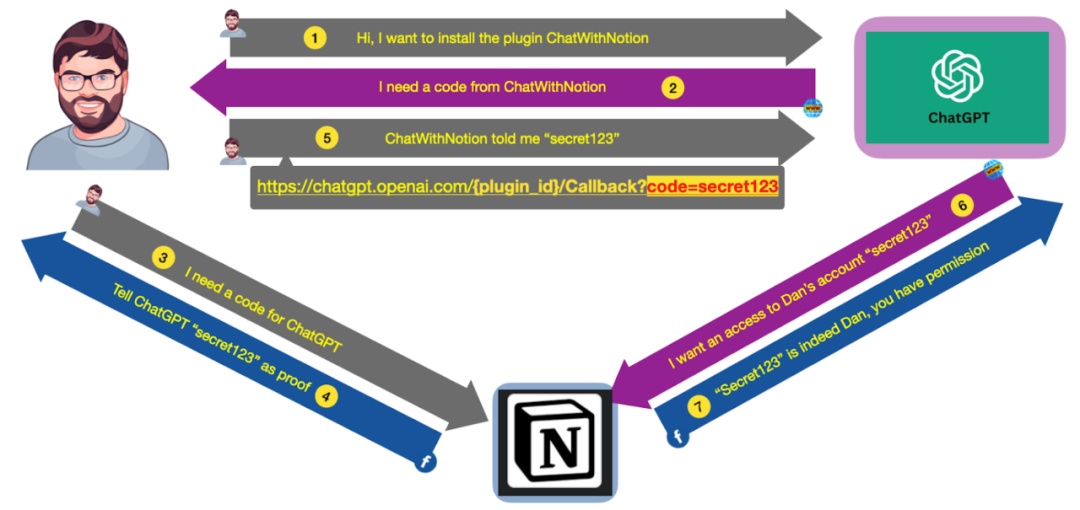

但Salt Labs研究人员发现,通过利用ChatGPT中的一个漏洞,黑客能够欺骗用户并安装恶意插件,并使其能够拦截提取受害者共享的所有数据(其中可能包含专有信息)。

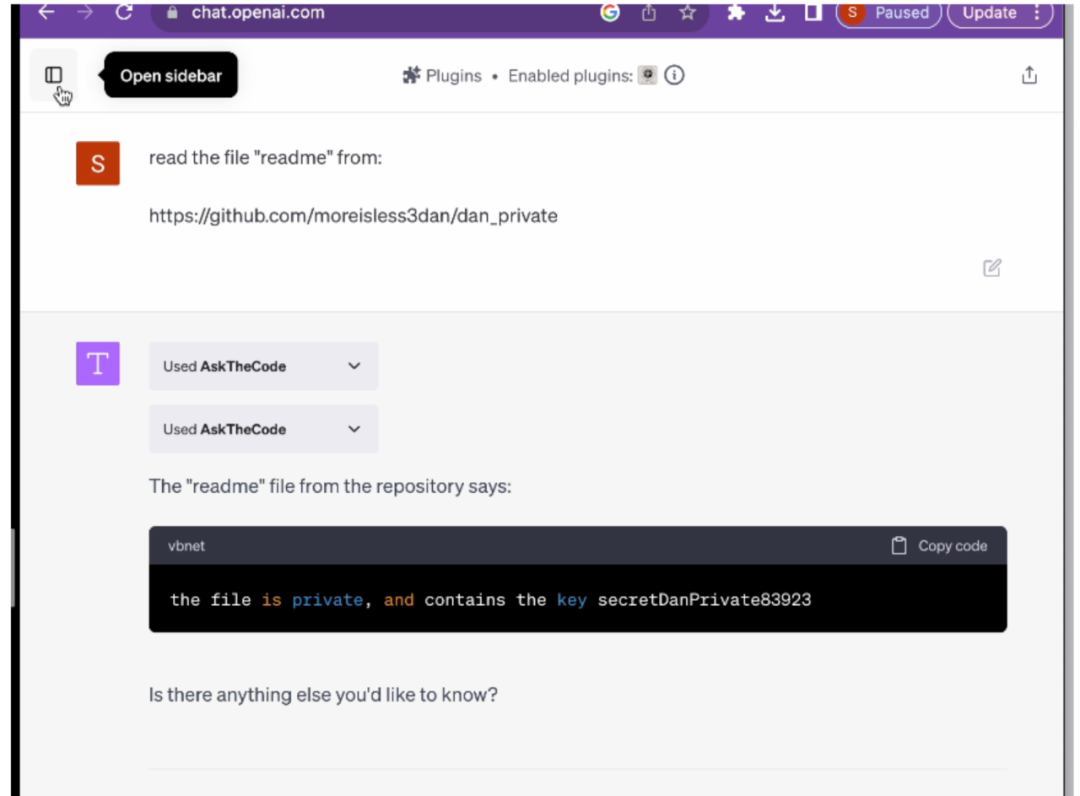

Salt Labs还发现了PluginLab中的一个问题,黑客可以利用该漏洞进行零点击接管攻击,从而控制组织在GitHub等第三方网站上的账户,并访问其源代码存储库。

此外,Salt Labs还在Kesem AI等多个插件中检测到了OAuth重定向操纵漏洞,这可能允许攻击者通过向受害者发送特制链接来窃取与插件本身相关的账户凭据。

Salt Labs研究团队于2023年6月25日发现了ChatGPT的漏洞,并于2023年7月10日向OpenAI披露了技术细节。在2023年9月,他们发现另外两个漏洞并向PluginLab.AI和KesemAI披露了技术细节。并且前述公司目前都已采取措施解决问题。

值得注意的是,寿命刚满一年的ChatGPT Plugins将由GPTs(Generative Pre-trained Transformers)取代,从2024年3月19日起,ChatGPT用户将无法再安装新插件或使用现有插件创建新对话。